VPN-Tunnel – Ein sicherer Weg zum Fernzugriff

Wer in der heutigen Zeit von unterwegs, zu Hause, oder aus einer Filiale Zugriff auf Daten seines Unternehmens benötigt, kommt nicht daran vorbei, sich im Besonderen über das Thema IT-Sicherheit Gedanken zu machen.

Sichere Verbindungen dank VPN-Lösungen

Der wirksamte Schutz vor Einsicht und Änderung von Daten seitens Dritter ist eine gesicherte Verbindung zwischen den Endpunkten mittels einer Lösung via Virtual Private Network. Doch ist ein solches VPN nicht immer gleich VPN: Es gibt verschiedene Arten von gesicherten Verbindungen. Diese unterscheiden sich durch den Endpunkttyp, das angewandte Authentifizierungsverfahren, sowie durch Typ und Stärke ihrer Verschlüsselung.

I. Der Endpunkttyp

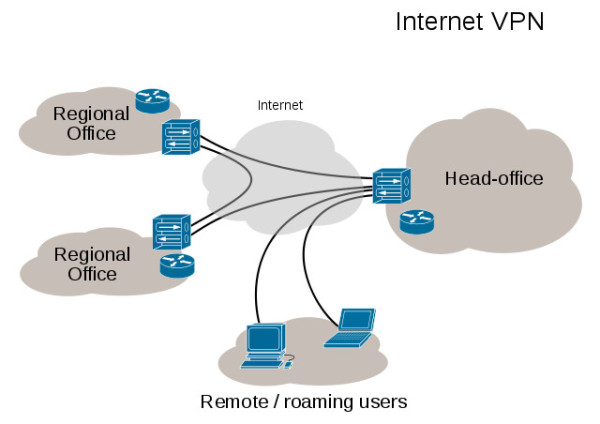

Es wird zunächst in die beiden Kategorien „Site“ und „End“ und damit zwei mögliche Verbindungen unterschieden: „Site-to-Site” und „End-to-Site“.

Als „Site“ wird ein ganzes Netzwerk bezeichnet. Endpunkttyp ist hier in der Regel der Internet-Router, die Internet-Firewall oder ein separater VPN-Router. Ein Benutzer kann intern auf die Ressourcen im Netzwerk zugreifen, muss keine eigene gesicherte Verbindung zu seinem Ziel aufbauen und bekommt von der verwendeten Technik im Grunde nichts mit. Nachteilig sind allerdings die – wenn auch vergleichsweise geringen – Kosten für die benötigte Hardware und natürlich die Standortabhängigkeit.

Beim „End“ spricht man von einem einzelnen Endpunkt bzw. einem Endgerät. Von diesem Gerät aus verbindet sich der angemeldete Benutzer manuell mit einem entfernten Netzwerk, also einer „Site“. Von Vorteil ist an dieser Stelle die ermöglichte Mobilität des Nutzers sowie der Kostenfaktor (auf dem zugreifenden Gerät muss lediglich eine VPN-Software eingerichtet werden). Ein Nachteil liegt in dem Umstand, dass der Benutzer diese Verbindung aktiv aufbauen und mit dafür der Bedienung der Software vertraut sein muss, um an Unternehmensdaten heranzukommen.

II. Das Authentifizierungsverfahren

Das VPN-Prinzip. Sicher und verlässlich auf Unternehmensressourcen zugreifen.

Bildquelle: Ludovic.ferre via Wikimedia Commons (CC BY-SA 4.0)

Das Authentifizierungsverfahren dient der Feststellung, ob wahlweise der anzumeldende Benutzer oder die Site derjenige ist, der er vorgibt zu sein. Verwendet werden hierfür ein Passwort (auch Pre-Shared-Key PSK) oder ein wesentlich sichereres Zertifikat.

Es sollte dafür Sorge getragen sein, dass auch die Authentifizierung selbst verschlüsselt erfolgt, damit nicht bereits an dieser Stelle ein Dritter in das System gelangen kann. Als unsicher gilt bspw. das unverschlüsselte Password Authentication Protocol PAP. Wir raten stattdessen zu einer Verwendung des Extensible Authentication Protocol EAP, das eine Verschlüsselung durch Erweiterungen erhält. Speziell EAP-TTLS und PEAP arbeiten bereits von Beginn der Verbindung an mit Verschlüsselungsalgorithmen und machen es Dritten damit extrem schwer, an die begehrten Anmeldedaten heranzukommen.

III. Der Verschlüsselungstyp

Letztendlich sind für die Sicherheit der Verbindung selbst nur noch der Verschlüsselungstyp und dessen Stärke verantwortlich.

Während ältere Verschlüsselungsverfahren wie PPTP („Point-to-Point-Tunneling-Protocol“, 1996 entwickelt) mittlerweile als unsicher gelten und daher nicht mehr verwendet werden sollten, gibt es mit SSL-VPN und IPsec zwei empfehlenswerte Alternativen, die den sicherheitstechnischen Anforderungen der heutigen Zeit gerecht werden..

SSL-VPN lässt sich als kleines kompatibles Pendant ansehen, das selbst hinter einer Firewall und einem eingeschränkt konfigurierten Internet-Router mit NAT („Network Address Translation“) noch lauffähig ist. Es baut auf dem Prinzip einer verschlüsselten Webseite auf und lässt sich daher nicht tunneln. Aus diesem Grund eignet sich SSL-VPN ausschließlich für End-to-Site-Verbindungen.

Mit IPsec lassen sich VPN-Verbindungen mit besonders hohen Anforderungen an die Sicherheit realisieren. Es handelt sich um eine Erweiterung des Internet-Protokolls und besteht aus den folgenden Grundsätzen:

- Verschlüsselung

- Kryptografischer Schutz der zu übertragenden Daten

- Datenintegrität

- Authentisierung des Absenders

- Zugangskontrolle

- Authentifizierung von Verschlüsselungs-Schlüsseln

- Verwaltung von Verschlüsselungs-Schlüsseln

VPN als Maßnahme im Gesamtpaket der IT-Sicherheit

Eine VPN-Absicherung allein ist dabei ausdrücklich nicht als Garantie vor der Ausspähung von Daten zu verstehen. Es sollte als Maßnahme immer in ein abgestimmtes System zur IT-Sicherheit eingebettet sein.

Stehen auch Sie vor der Herausforderung, von unterschiedlichen Standorten sicher auf Ihre Unternehmensressourcen zugreifen zu müssen? Das Team der kreITiv berät Sie gern bei der Planung und Umsetzung eines individuellen IT-Konzepts.