Die Zwei-Faktor-Authentifizierung für Webanwendungen

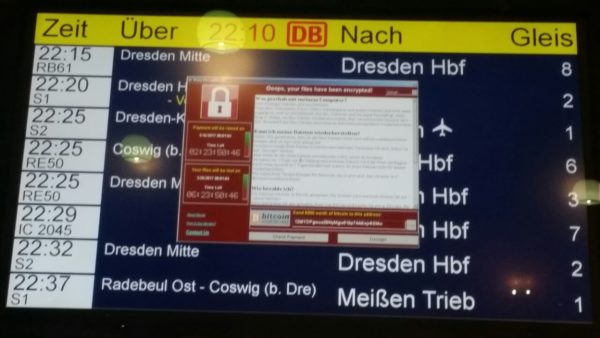

Die Menge sensibler Daten, die online abgelegt wird, nimmt täglich zu. Seien es Google und sein Speicherdienst Drive, Facebook mit höchst privaten Informationen, die nur einem bestimmten Kreis von Nutzern zugänglich sein soll oder die eigene Dropbox mit den letzten Urlaubsfotos – bei nicht wenigen Internetdiensten kann ein erfolgreicher Hacker-Angriff sehr schmerzhaft für alle Betroffenen sein.

Natürlich nutzen auch Unternehmen zunehmend Online-Dienste oder Web-Apps für unterschiedlichste Anwendungen. Zwischen einem potenziellen Hacker und diesen Diensten steht meistens nur ein einziges Passwort. Viele dieser Passwörter sind nicht besonders komplex und irgendwann ist auch der beste Schlüssel geknackt.

Manchmal müssen Angreifer gar nicht erst den Login knacken. Es genügt, wenn ihnen die Passwort-Datenbank des Dienst-Anbieters in die Hände fällt und diese nicht ausreichend abgesichert war. Auch das Mitlesen von Passwörtern per Keylogger ist, besonders auf fremden bzw. öffentlichen Rechnern, ein ernstzunehmendes Risiko.

Aus diesen Gründen empfiehlt es sich für Unternehmen wie Privatanwender gleichermaßen, bei wichtigen Online-Diensten eine zweite Barriere nach dem Passwort einzurichten: die Zwei-Faktor-Authentifizierung.

Was ist die Zwei-Faktor-Authentifizierung?

Bei dieser besonderen Form des Identitätsnachweises passiert folgendes:

- Für eine Anmeldung werden Benutzername und Passwort ganz klassisch eingegeben. Anschließend aber fragt der Online-Dienst nach einer PIN. Diese wird auf das zu diesem Zweck bei der Nutzerregistrierung angegebene Smartphone als SMS gesendet oder per App generiert.

- Der sehr wirkungsvolle Schutz der Zwei-Faktor-Authentifizierung besteht darin, dass das Passwort allein in den Händen eines Angreifers nutzlos ist. Der Hacker benötigt zusätzlich das entsprechende Smartphone, um an den, meistens sechsstelligen, Sicherheitscode zu kommen. Die rein digitale Anmeldung wird also um einen physisch getrennten zweiten Kanal ergänzt und die Sicherheit damit massiv ausgebaut.

Die Methode hat aber natürlich auch Nachteile:

- Bei jeder Anmeldung an einem neuen Gerät muss das jeweilige Smartphone, griffbereit sein. Um beispielsweise im “Funkloch” nicht ohnmächtig zu sein, weil keine SMS empfangen werden können, oder nach einem eventuellen Diebstahl des Smartphones ohne die Generator-App keinen Zugriff mehr auf die Dienste zu haben, ist es empfehlenswert, stets wenigstens eine Alternative bei der Einrichtung anzugeben. Dann kann im Notfall einfach eine Code-SMS an ein Zweit-Smartphone gesendet werden. Auch eine ausgedruckte Liste mit Notfall-PINs ist sinnvoll – wenn auch als rein analoge Methode und damit Notlösung.

- Manche Dienste kommen nicht mit den sechsstelligen Sicherheitscodes zurecht. Für solche Fälle gibt es bei vielen Anbietern spezielle und zum Teil noch längere Passwörter, die in die jeweilige Anwendung eingetragen werden müssen. Sollte der Aufwand dafür nach einiger Zeit doch zu hoch werden, lässt sich die Zwei-Faktor-Authentifizierung auch wieder deaktivieren.

Mehr Sicherheit für Software, Apps und Webanwendungen

Eine Authentifizierung mit zwei getrennten Komponenten ist grundsätzlich empfehlenswert. Der etwas geringere Komfort durch den minimalen Mehraufwand beim Login wird durch ein enormes Plus an Sicherheit wieder gut gemacht.

Haben Sie Interesse an einer Individualentwicklung mit dem hohen Sicherheitsniveau einer Zwei-Faktor-Authentifizierung oder eine Erweiterung Ihrer bestehenden Systeme? Wenden Sie sich gerne jederzeit an die Spezialisten der kreITiv GmbH und lassen Sie sich zum Thema Sicherheit beraten.