Datenträgerverschlüsselung für Notebooks und Festplatten

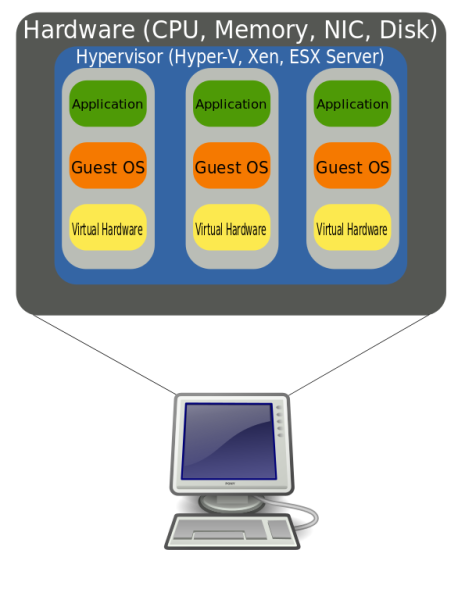

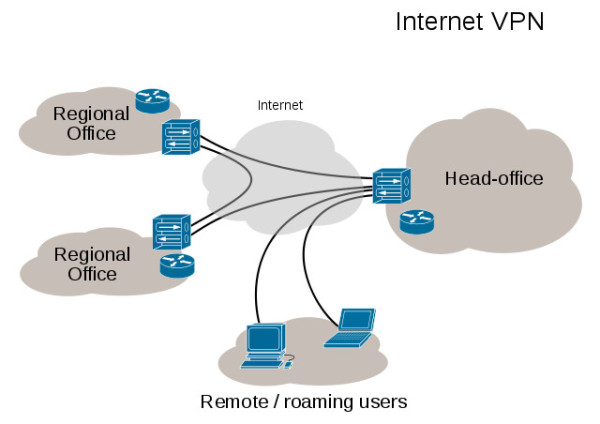

Trotz der zunehmenden Virtualisierung von IT-Ressourcen hantieren wir im Büroalltag auch heute noch mit einer ganzen Bandbreite an unterschiedlichsten Hardware-Klassen. Auch und gerade hier ist für Unternehmen die Verschlüsselung ein brisanter Themenkomplex, da Daten eben nicht nur auf digitalem Wege, sondern auch mitsamt ihrer physischen Datenträger entwendet werden können.

Wieso sollte man verschlüsseln?

In der Regel sind private, aber vor allem geschäftliche Daten vertraulich und sollten nicht in fremde Hände fallen. Wenn nun ein Datenträger, wie ein USB-Stick oder eine externe Festplatte, verloren geht oder ein Notebook gestohlen wird, hat der neue Besitzer normalerweise vollen Zugriff auf alle darauf enthaltenen Daten. Um dies zu verhindern, sollte man im Rahmen von Unternehmensrichtlinien alle Wechseldatenträger sowie mobilen Endgeräte wie Notebooks und Tablets sicher verschlüsseln.

Damit ist sichergestellt, dass nur berechtige Personen auf die Daten zugreifen können. Dies hat auch Vorteile für den firmeninternen Gebrauch, denn nicht jeder Mitarbeiter soll Zugriff auf alle Daten bekommen (Vertraulichkeit). Gleichzeit können Daten damit vor unberechtigter Veränderung und Manipulationen geschützt werden (Integrität). Diese beiden Begriffe sind zwei Grundpfeiler der Informationssicherheit.

Womit kann man verschlüsseln?

Die einfachste Möglichkeit zur Verschlüsselung von Datenträgern bringt das Betriebssystem Windows bereits selbst mit: Das Sicherheitsfeature Bitlocker ist in den Ultimate- und Enterprise-Versionen von Windows Vista und Windows 7, sowie den Pro- und Enterprise-Versionen von Windows 8, Windows 8.1 und Windows 10 bereits enthalten. Allerdings wird erst ab Version 7 die Verschlüsselung von USB-Medien unterstützt.

Tools zur Datenträgerverschlüsselung – Bitlocker, TrueCrypt und VeraCrypt

Bitlocker gilt prinzipiell als sicher, allerdings geben Fachleute zu bedenken, dass es sich um proprietäre Software handelt, bei der der Quellcode vom Hersteller nicht veröffentlicht wird. Deshalb kann die Sicherheit von unabhängigen Experten nicht komplett eingeschätzt werden und Hintertüren könnten möglicherweise vorhanden sein. Diese könnten vom Hersteller selbst oder von kooperierenden Behörden ausgenutzt werden.

Aus diesem Grund erfreut sich eine Software aus dem Open-Source-Bereich großer Beliebtheit: TrueCrypt. Diese Software hat immer noch eine große Fangemeinde, auch wenn sie inzwischen nicht mehr weiterentwickelt wird. Dennoch hat ein ausführlicher Audit der Version 7.1a durch das Open Crypto Audit Project (OCAP) im April 2015 TrueCrypt als relativ sicher eingestuft. Es wurden zwar Schwachstellen gefunden, diese sind allerdings für die meisten Nutzer nicht relevant.

Als Nachfolger von TrueCrypt präsentiert sich die Software VeraCrypt. Hierzu ist zwar aktuell noch kein entsprechendes Audit vorhanden, allerdings wird die Software von einer Community gepflegt und weiterentwickelt. Dies hat langfristig den Vorteil, dass bekannte Sicherheitslücken soweit möglich geschlossen werden. Die Oberfläche und der Leistungsumfang entsprechen weitestgehend dem von TrueCrypt.

Wie wird verschlüsselt?

Egal, für welche Software Sie sich entscheiden, jede Verschlüsselung ist natürlich besser als gar keine Verschlüsselung und in der Praxis arbeiten die Programme sehr ähnlich. Die Verschlüsselung erfolgt in der Regel durch das symmetrische Verfahren AES mit einer Schlüssellänge von 256-bit. Verschlüsseln kann man damit ganze Systemlaufwerke von PCs und Notebooks sowie externe USB-Datenträger wie Sticks, Festplatten und SSDs. Mit TrueCrypt und VeraCrypt kann man außerdem verschlüsselte Container erstellen, welcher als einzelne Datei eine beliebige Anzahl an Daten enthalten können.

Für die Zugriffskontrolle auf die verschlüsselten Daten gibt es mehrere Authentisierungsmöglichkeiten, welche auch kombiniert werden können:

- Die gängigste Möglichkeit für den Zugriff ist die Vergabe eines Passwortes oder einer PIN.

- Des Weiteren kann eine Schlüsseldatei erzeugt werden, welche dann z.B. auf einem angeschlossenen USB-Stick vorhanden sein muss, um Zugriff zu bekommen.

- Bitlocker kann zur Verifizierung außerdem die Existenz eines eingebauten TPM-Chips (Trusted Platform Module) prüfen. Wird eine Festplatte aus dem ursprünglichen Rechner ausgebaut, ist somit kein Zugriff mehr möglich.

Wenn für Sie noch Fragen zum Thema Informationssicherheit offen sind oder Sie eine individuelle Beratung dazu wünschen, dann wenden Sie sich gern an das Team der kreITiv.